Windows Server 2019 Essentials に WSUS を構築する (6) – 自動承認の導入

WSUSが無事に動き出しました。

何日か運用していると、Microsoft Defender の定義更新を都度、承認するのが面倒になってきます。

自動承認設定の前にグループ分けを

運用を始めて、最初のうちは、「配信されてくる自動更新プログラムにはどんなものがあるのか」と興味深く見ていられるんですが、そのほとんどが Microsoft Defender の定義更新だと判ると、だんだんと承認も面倒に感じてきます。セキュリティの定義更新を拒否するという選択肢は無いですからね。

そんなときは、自動承認してしまいましょう。

ただ、その前に、クライアントのコンピュータをグループ分けしておいた方が良いと思います。

今回はテストなので、「更新プログラムがリリースされたら、クライアント全てに反映させる」でいいんですが、実際の企業などの組織では、検討・精査が必要です。

Microsoft Defender の定義などは有無を言わさず適用させてしまっても良いのですが、Windows 10のバージョン 2004 を 20H2 に上げるような大きな変更は、部署によっては慎重に判断したいというところもあるでしょう。使用しているアプリとの兼ね合いで、すぐにはアップデートできない、というようなこともあるかと思います。

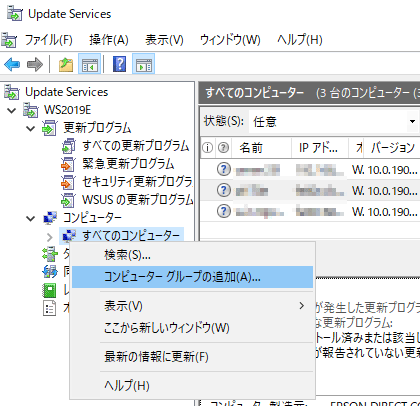

管理ツールの「コンピューター」→「すべてのコンピューター」の上で右クリックし、メニューの中から「コンピューターグループの追加」を選択します。

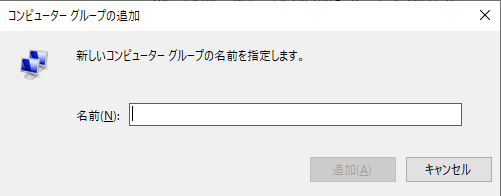

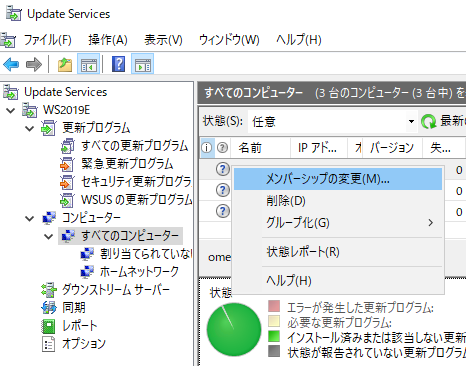

ここで名前を入力すると、その名前でコンピューターグループが作成されます。グループの作成まではすべてのクライアントが「割り当てられていないコンピューター」に属していますので、変更したいコンピューターの上で右クリック、「メンバーシップの変更」をクリックします。

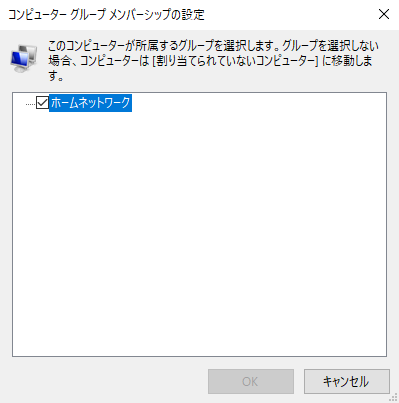

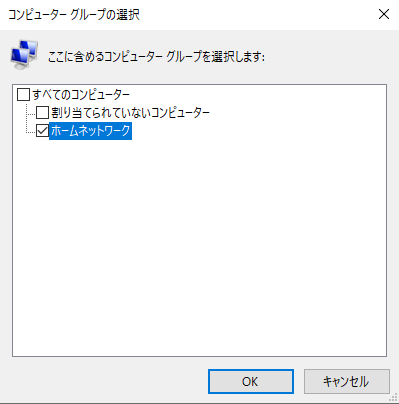

テスト用に、「ホームネットワーク」という名前のグループを作成していますので、グループ名にチェックを付けます。ひとつのPCを複数のグループに割り当てることも可能です。

これで、グループ分けが出来ました。

自動承認設定

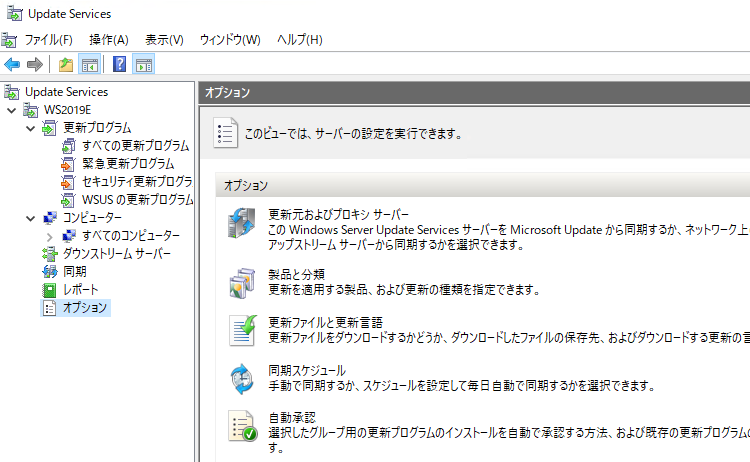

では、自動承認の設定を行いましょう。管理ツールの「コンピューター」→「オプション」をクリックします。

オプションには、「更新元およびプロキシサーバー」「製品と分類」の設定や、「同期スケジュール」の設定など、初期設定で行った設定の変更が出来るようになっています。初期設定ではなかった「自動承認」もここで設定できます。

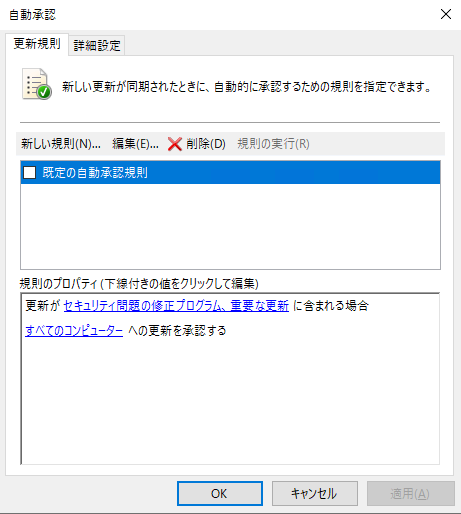

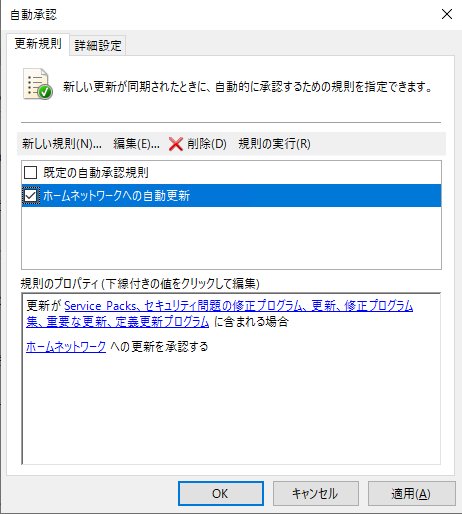

「自動承認」をクリックします。

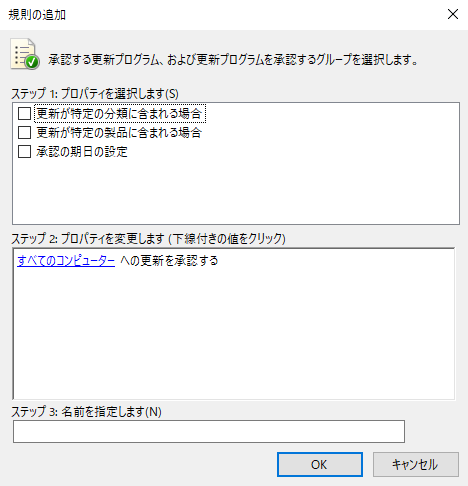

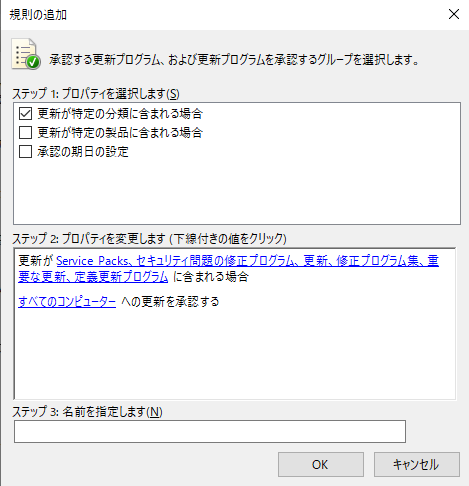

メニューの上部にある「新しい規則」をクリックします。

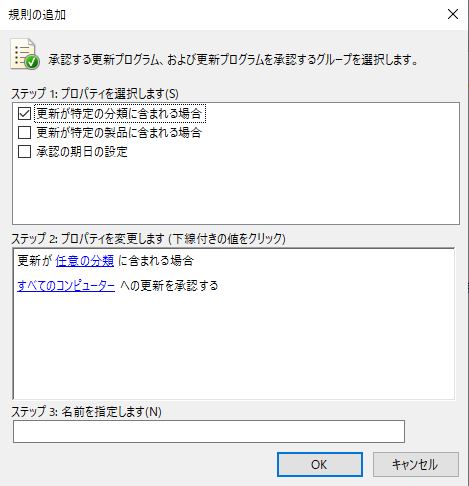

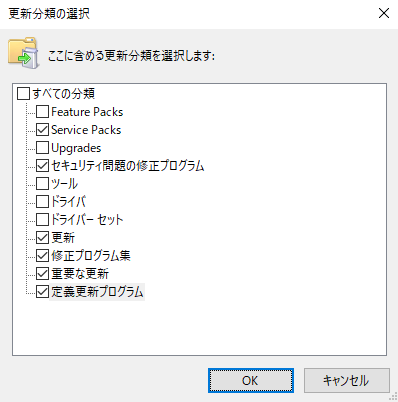

半年に一度の大型アップデートは、タイミングを自身で決めたいので、それ以外の分類を対象にします。ですので、「更新が特定の分類に含まれる場合」にチェックを付けます。

そして「OK」。

上記のような感じでチェックを付けます。「ツール」や「ドライバー」などは、そもそも更新の対象としていないので、ここでチェックを付けても付けなくても、勝手に更新されることはありません。

現状は、全てのクライアントを同じグループに入れているので「すべてのコンピューター」と同じではあるんですが、グループへの適用に変更します。「すべてのコンピューター」をクリック。

先ほど設定したグループにチェックを付けます。

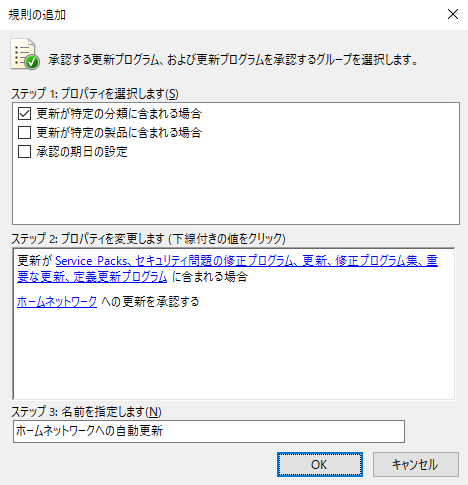

「すべてのコンピューター」から「ホームネットワーク」へと変わりました。

最後に、名前を付けておきましょう。

以上で、自動承認の設定完了です。楽になりました。

WSUSに関しては、初期設定から自動承認まで、一連の作業が完了しました。今後は、運用していて気になったことなどを発信していけたら、と思っています。